Bedienungsanleitung

- Textzeilen einblenden und vorwärts blättern: rechte Pfeiltaste

- Rückwärts blättern: linke Pfeiltaste

- Auflistung der Folien für Schnelldurchlauf: ESC

- Folien auf dem Vollbildschirm anzeigen lassen: F11

- Sollten die Pfeiltasten nicht ansprechen, mit der Maustaste auf einen Pfeil rechts unten klicken.

- Blättern Sie bitte erst dann weiter, nachdem Sie den Text verstanden haben.

Zur Konditionierung von Technik und Recht mittels Schutzzielen

Martin Rost

GI-Informatik / Koblenz / 2013-0920

Agenda

„Es geht nicht um Privatssphären... Es geht darum, eine Technik sozial beherrschbar zu machen. Das ist alles.“

Wilhelm Steinmüller (März 2009)

Meine Fokussierung

- Wie kommen normative Anforderungen an ein Verfahren und die technischen Funktionalitäten eines Verfahrens zusammen? (Für eine Datenschutzaufsichtsorganisation ist die Beantwortung dieser Frage zentral.)

- Die generelle Antwort: Indem in beiden Sphären Ziele ausgewiesen sind, die auf den jeweils eigenen Wegen (in den Eigenlogiken: hier verpflichtend normativ / dort berechenbar funktional) im Grundsatz angestrebt werden können.

- Selbstversicherung: Welches Problem soll mit Datenschutzrecht und Schutzmaßnahmen gelöst werden? Was sind die Ziele, woher kommen diese bzw. wer formuliert diese? Wie stellt man Differenzen zwischen normativen Soll-Anforderungen und technischen Ist-Zuständen fest und wer beurteilt die Erforderlichkeit und Angemessenheit?

Thesen (1/2)

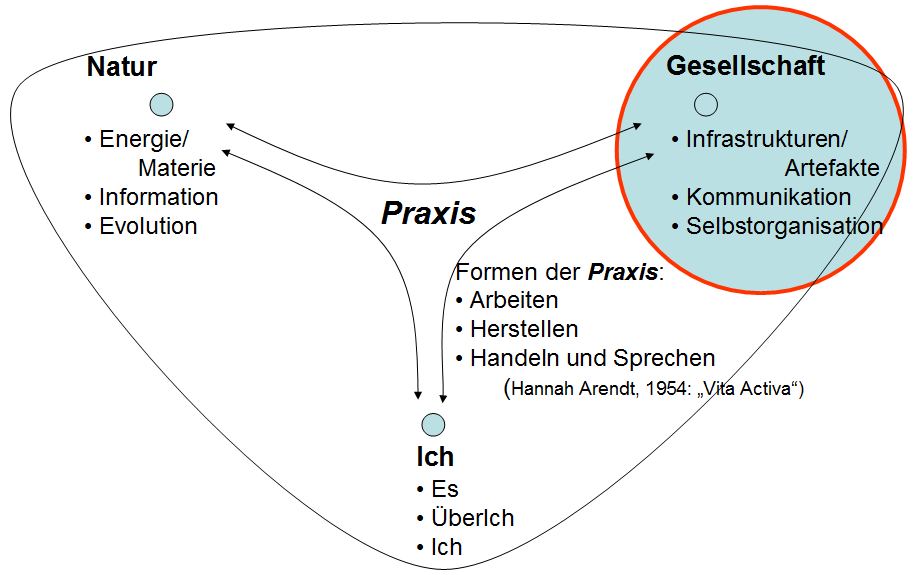

- Soziologische Ausgangsthese: Gesellschaft ist eine Realität eigener Art, die entsprechend als System eigener Art zu beschreiben und zu analysieren ist. Die Konzepte der Privatheit, Selbstbestimmung, Individualität bzw. des Bürgers, Kundens, Menschens sind gesellschaftlich-systemisch induzierte Nötigungen an Personen, nicht deren genuin psychische Dispositionen.

- These Datenschutz: Datenschutz beobachtet die Macht- asymmetrie zwischen Organisationen und Personen. Die von Datenschützern dabei festgestellten Deformationen der Selbstbestimmung usw. von Personen sind Indikatoren für Deformationen von Gesellschaftsstrukturen (Markt, Gewaltenteilung, Demokratie, Diskurs), die die generischen Rollen des Kundens, des Bürgers usw. erst konstituieren.

Thesen (2/2)

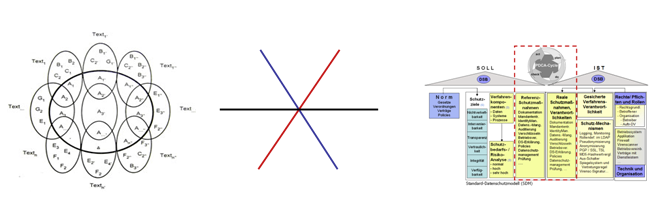

- These Schutzziele: Die Funktion von Schutzzielen besteht darin, als „symbolisch generalisierte Kommunikationsmedien“ (Luhmann) zur Verkettung der wechselseitigen Transformationen zwischen Recht und Technik beizutragen. Das Standard-Datenschutzmodell (SDM) operationalisiert die Schutzziele für beide Sphären, mit dem Zweck, dass die wechselseitigen Transformationen integer, transparent, intervenierbar und zweckbestimmt vollzogen werden können.

- Philosophische These: Technische I&K-Infrastrukturen müssen den Anforderungen genügen, den die Schutzziele im Gewande des Datenschutzes formulieren, um den „Geltungsanforderungen vernünftiger Kommunikationen“ (Habermas) gerecht zu werden.

Teil 1

Zur Theorie sozialer Systeme

Soziologie: Was meint „Gesellschaft“?

- „Gesellschaft als Gesamtheit der Produktionsverhältnisse.“

Marx 1857/58: Grundrisse - „Gesellschaft ist jedenfalls nicht: Gemeinschaft.“

Tönnies (1887): Gemeinschaft und Gesellschaft - „Gesellschaft ist eine Realität sui generis.“

Durkheim 1897: Regeln der soziologischen Methode - „Gesellschaft ist die Form der Wechselwirkung Handelnder“

Simmel 1918: Soziologie - „Gesellschaft ist Figuration, Handlungssystem, Feld, ...“

Elias 1936, Parsons 1937, Berger/Luckmann 1966, Bourdieu 1979 - „Gesellschaft ist unterteilbar in System und Lebenswelt.“

Habermas 1982: Theorie des kommunikativen Handelns - „Gesellschaft ist ein selbstreproduzierendes Kommunikationssystem.“

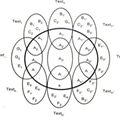

Luhmann 1985: Soziale Systeme

Klassische Soziologie

„Form der Wechselwirkung“ (Simmel), „Figuration“ (Elias), „Realität sui generis“ (Durkheim), ..., „kommunikatives Handeln“ (Habermas)

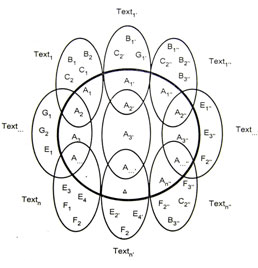

3-Welten-Ontologie

nach Popper / Habermas

Moderne systemtheoretische Soziologie

Soziale Systeme der

modernen Gesellschaft

- Interaktionssysteme

- Anwesenheit unter Personen, Kommunikationsmedium: Rede

- Reproduktion von Aufmerksamkeit

- Organisationssysteme

- Mitgliedschaft, Kommunikationsmedium: Schrift

- Reproduktion von Entscheidungen und Entscheidungsprogramme, Adressierbarkeiten, Rollen und Funktionen

- Gesellschaftliche Funktionssysteme

- Kommunikative Erreichbarkeit, symbolisch generalisierte Kommunikationsmedien

- Reproduktion von Funktionssystemen:

- Wirtschaft (Zahlung/Nichtzahlung, Schema: Preise)

- Politik (Macht/Nichtmacht, Schema: politische Programmatiken)

- Recht (Recht/Nichtrecht, Schema: Gesetze)

- Wissenschaft (Wahr/Nichtwahr, Schema: Theorien und Methoden)

Evolution sozialer Systeme

- Gemeinschaften, Struktur: segmentiert

- Horden, Clans, Verwandtschaft und Familien

- geringe Rollendifferenzierungen/ Rollenkonflikte, Primat: Sachorientierung

- Organisationen, Struktur: stratifiziert

- Burgen, Schiffe, Manufakturen, Militärs, Klöster

- komplexe Rollendifferenzierungen/Rollenkonflikte, Primat Sozialorientierung

- (Welt-)Gesellschaft, Struktur: funktional differenziert

- Moderne Gesellschaften entstehen im Vorlauf der Industrialisierung. Entwicklungen: Buchdruck, technische Zeichnungen, Blaupausen, Buchgeld, Kapitalverzinsung, Macciavelli, Hobbes Leviathan, Trennung Religion-Politik, philosophisch-aufklärerische Selbstbewegungslogiken philosophisch durchdekliniert für Natur (Schelling), Ich (Fichte, Kant), Gesellschaft (Hegel, Marx)

- Keine zentrallogische Vereinbarkeit verschiedener Rollen mehr, Primat der Orientierung an Zeit und punktuellen Ereignissen

Eigenschaften von Funktionssystemen

- Gesellschaftliche Funktionssysteme haben spezifischen Kontakt nur zu sich selbst. Es gibt keinen Import von Informationen, Information ist immer ein systeminternes, konstruktives In-Form-Bringen.

- Funktionssysteme nehmen andere Sozialsysteme, ebenso wie Personen oder technische Systeme, als Störungen in ihrer Umwelt wahr.

- Die Transformation von Umwelt-Störungen in System-Informationen geschieht sozial über systemeigene Kontingenzquellen.

Kontingenzquellen der Funktionssysteme

Organisationen und deren Personen

- Politik: Demokratie, öffentliche Meinung

O/P: Intverb./Parteien, Parlament - Polit-Bürger („bourgeois“) - Justiz: Gewaltenteilung, Grundrechte als Abwehrrechte gegenüber dem Staat mit Drittwirkung im Privatverhältnis

O/P: Behörden, Gerichte - Staats-Bürger („citoyen“) - Wirtschaft: Markt, Eigentum.

O/P: Unternehmen - Kunden - Wissenschaft: Diskurs, Wissen (führt zur erweit. Ungewiß.)

O/P: Institute - Mensch (Bio., Med.), Subjekt (Phil.), Individuum (Psych.), Person (Soz.) - Kunst: Perspektivenvielfalt, Opposition zum Nützlichen, Inszenierung und Konstruktivität, Transzendenz

O/P: Events/ Museen - Künstler

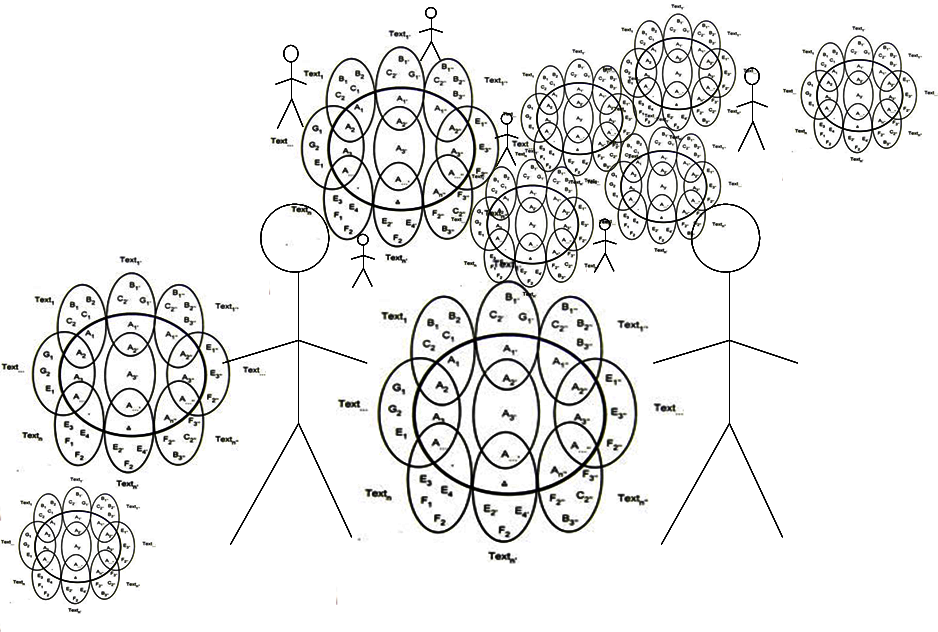

Systemtheorie, Systematik, Veranschaulichung

Teil 2

Datenschutz

Was ist Datenschutz?

- Datenschutz ist das, was im Datenschutzrecht formuliert ist!

- Technisch-organisatorischer Datenschutz lässt sich weitgehend mit den bekannten Maßnahmen der IT-Sicherheit sicherstellen!

- Datenschutzinstitutionen entstehen unmittelbar aus dem Grundbedürfnis des Menschen nach Privatleben, nach Selbstbestimmung und Freiheit.

- Was meint „Datenschutz“? Worin besteht der Objektbereich des „Datenschutzes“?

Dies wäre jedoch ein juristischer Kurzschluss.

Dies wäre ein technizistischer Kurzschluss.

Dies wäre ein unhistorischer, psychologistischer Kurzschluss.

Objektbereich des Datenschutzes (1/3)

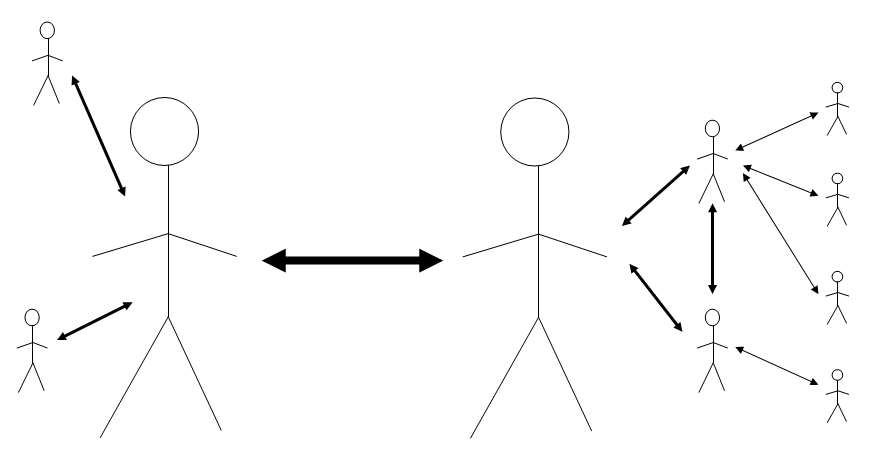

Datenschutz beobachtet, bewertet und nimmt gestaltenden Einfluss auf die asymmetrischen Machtbeziehungen zwischen Organisationen und Personen, legitimiert durch verfassungsgemäß zustehende Grundrechte als Abwehrrechte des Bürgers gegen den Staat bzw. Personen gegen Organisationen.

Objektbereich des

Datenschutzes (2/3)

Datenschutz beobachtet, beurteilt und gestaltet mit die asymmetrischen Beziehungen einmal im Außenverhältnis zwischen Organisationen und Personen, also zwischen...:

- der öffentlichen Verwaltung und deren externen Bürgern;

- den Unternehmen und deren Kunden;

- den IT-Providers (Access, Mail, Platforms) und deren Kunden/ Nutzern;

- den Praxen / Instituten / Gemeinschaften und deren Patienten, Mandanten, Klienten;

- den Wissenschaftsorganisationen und deren Individuen, Subjekte, Menschen.

Objektbereich des

Datenschutzes (3/3)

Datenschutz beobachtet, beurteilt und gestaltet zudem die asymmetrischen Beziehungen im Binnenverhältnis zwischen Organisationen und Personen, also zwischen...:

- Verwaltungen, Behörden, Unternehmen, Institute und deren Beamte und Angestellte;

- (Sport-)Verein, Partei, Kirche, ... und deren Mitgliedern;

- Armee, Krankenhäuser, Gefängnisse, Schule und deren Angehörigen, Insassen, SchülerInnen.

Zentraler Grundsatz

des Datenschutzrechts

Organisationen dürfen keine personenbezogenen Daten verarbeiten PUNKT

Eine Ausnahme von diesem Grundsatz ist zulässig, wenn eine zweckgebundene Erhebung und Verarbeitung nur der erforderlichen Daten durch ein Gesetz oder eine Einwilligung geregelt vorliegt.

„Verbot mit Erlaubnisvorbehalt“ (BDSG §4ff).

Das Regelungsinstrument der

Einwilligung

An eine Einwilligung (siehe §4a BDSG) sind Bedingungen geknüpft:

- Bestimmung des Zwecks,

- Freiwilligkeit,

- Informiertheit und Bestimmtheit der Verarbeitung,

- abschließende Bestimmung der Empfänger.

(Zur beschränkten Schutzwirkung der Einwilligung siehe BDSG-Kommentar von Simitis)

Grundrecht Datenschutz, §1 GG

(1) Die Würde des Menschen ist unantastbar. Sie zu achten und zu schützen ist Verpflichtung aller staatlichen Gewalt.

(2) Das Deutsche Volk bekennt sich darum zu unverletzlichen und unveräußerlichen Menschenrechten als Grundlage jeder menschlichen Gemeinschaft, des Friedens und der Gerechtigkeit in der Welt.

(3) Die nachfolgenden Grundrechte binden Gesetzgebung,

vollziehende Gewalt und Rechtsprechung als unmittelbar geltendes Recht.

Grundrecht Datenschutz §2 GG

(1) Jeder hat das Recht auf die freie Entfaltung seiner Persönlichkeit,

soweit er nicht die Rechte anderer verletzt und nicht gegen die

verfassungsmäßige Ordnung oder das Sittengesetz verstößt.

(2) Jeder hat das Recht auf Leben und körperliche Unversehrtheit.

Die Freiheit der Person ist unverletzlich.

In diese Rechte darf nur auf Grund eines Gesetzes eingegriffen werden.

Das Volkszählungsurteil

des BVerfG von 1983* (1/2)

Unter den Bedingungen der modernen Datenverarbeitung wird der Schutz des Einzelnen gegen unbegrenzte Erhebung, Speicherung, Verwendung und Weitergabe seiner persönlichen Daten von dem allgemeinen Persönlichkeitsrecht des Art. 2 Abs. 1 GG in Verbindung mit Art. 1 Abs. 1 GG umfaßt. Das Grundrecht gewährleistet insoweit die Befugnis des Einzelnen, grundsätzlich selbst über die Preisgabe und Verwendung seiner persönlichen Daten zu bestimmen.

* BVerfGE 65, 1 - Volkszählung (http://www.servat.unibe.ch/dfr/bv065001.html)

Das Volkszählungsurteil

des BVerfG von 1983* (2/2)

Einschränkungen dieses Rechts auf „informationelle Selbstbestimmung“ sind nur im überwiegenden Allgemeininteresse zulässig. Sie bedürfen einer verfassungsgemäßen gesetzlichen Grundlage, die dem rechtsstaatlichen Gebot der Normenklarheit entsprechen muß. Bei seinen Regelungen hat der Gesetzgeber ferner den Grundsatz der Verhältnismäßigkeit zu beachten. Auch hat er organisatorische und verfahrensrechtliche Vorkehrungen zu treffen, welche der Gefahr einer Verletzung des Persönlichkeitsrechts entgegenwirken.

Maßnahmen im Datenschutzrecht,

BDSG, §9Anhang (seit 1990)

Schutzziele im Datenschutzrecht,

DSG Neue-Bundesländer (1990)*

(2) Dabei sind Maßnahmen zu treffen, die geeignet sind zu gewährleisten, dass

* DSGe der 6 neuen Bundesländer, ebenso B, HH, NRW, RhPF

Schutzziele im

Datenschutzrecht, LDSG-SH (2012)*

(1) Die Ausführung der Vorschriften dieses Gesetzes sowie anderer Vorschriften über den Datenschutz im Sinne von § 3 Abs. 3 ist durch technische un organisatorische Maßnahmen sicherzustellen, die nach dem Stand der Techni und der Schutzbedürftigkeit der Daten erforderlich und angemessen sind. Sie müssen gewährleisten, dass

* Landesdatenschutzgesetz von Schleswig-Holstein, seit 01.2012, §5

Und wie urteilt das

Bundesverfassungsgericht?

Es formuliert das "Integritäts- und Vertraulichkeitsurteil" (BVerfG von 2008/02), nimmt also 2 Schutzziele unmittelbar in die Verrechtlichung hinein. (Unter dem maßgeblichen Einfluss seitens der Informatik durch u.a. Prof. Andreas Pfitzmann (Autor u.a. "Zur Systematik der Schutzziele", 2001 (zus. mit Hannes Federrath).)

Teil 3

Warum Schutzziele?

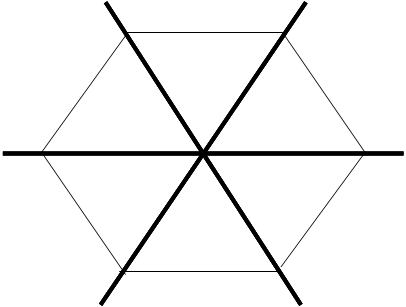

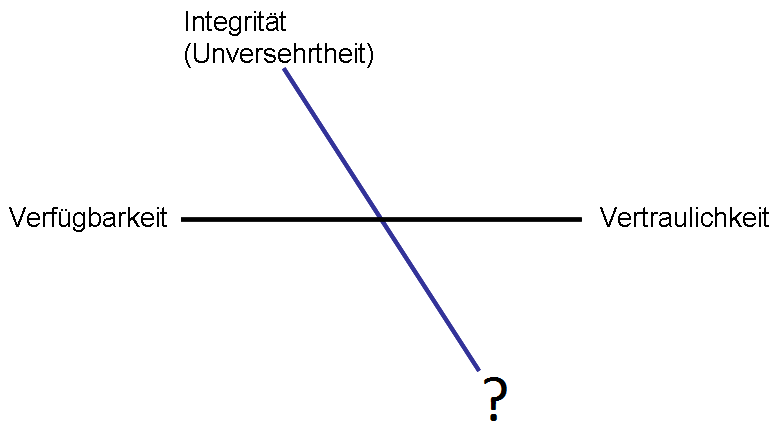

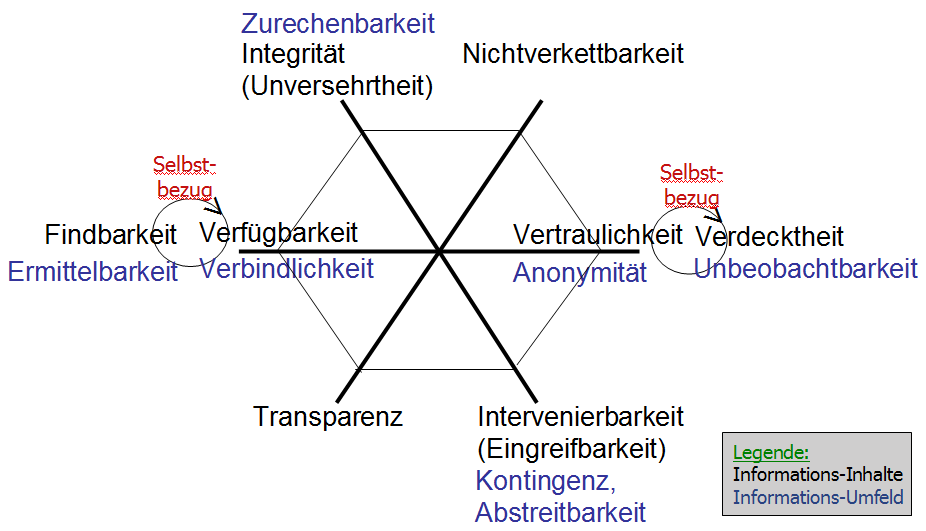

Systematik der elementaren Schutzziele (1/5)

Das Verhältnis ist komplementär und widersprüchlich zugleich.

Einem Vorschlag von Andreas Pfitzmann zufolge ließe sich diese Beziehung als ein „Dual“ bezeichnen.

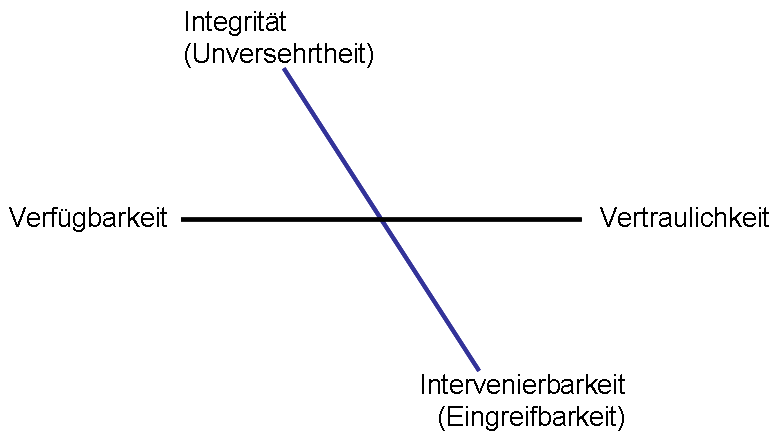

Systematik der elementaren Schutzziele (2/5)

Was ist das Dual zur Sicherung der „Integrität“?

Systematik der elementaren Schutzziele (3/5)

„Intervenierbarkeit“.

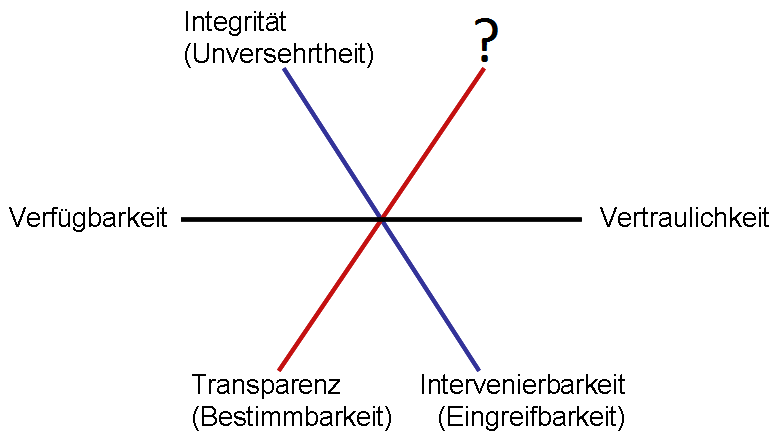

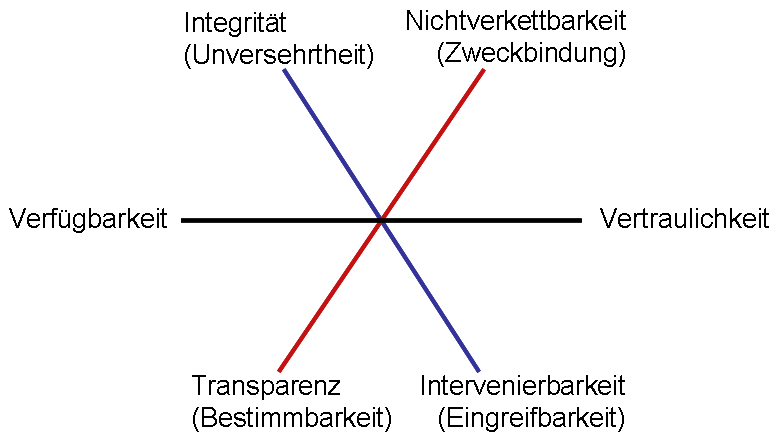

Systematik der elementaren Schutzziele (4/5)

Was ist das Dual zur Sicherung von „Transparenz“?

Systematik der elementaren Schutzziele (5/5)

„Nicht-Verkettbarkeit“.

Systematik der Schutzziele

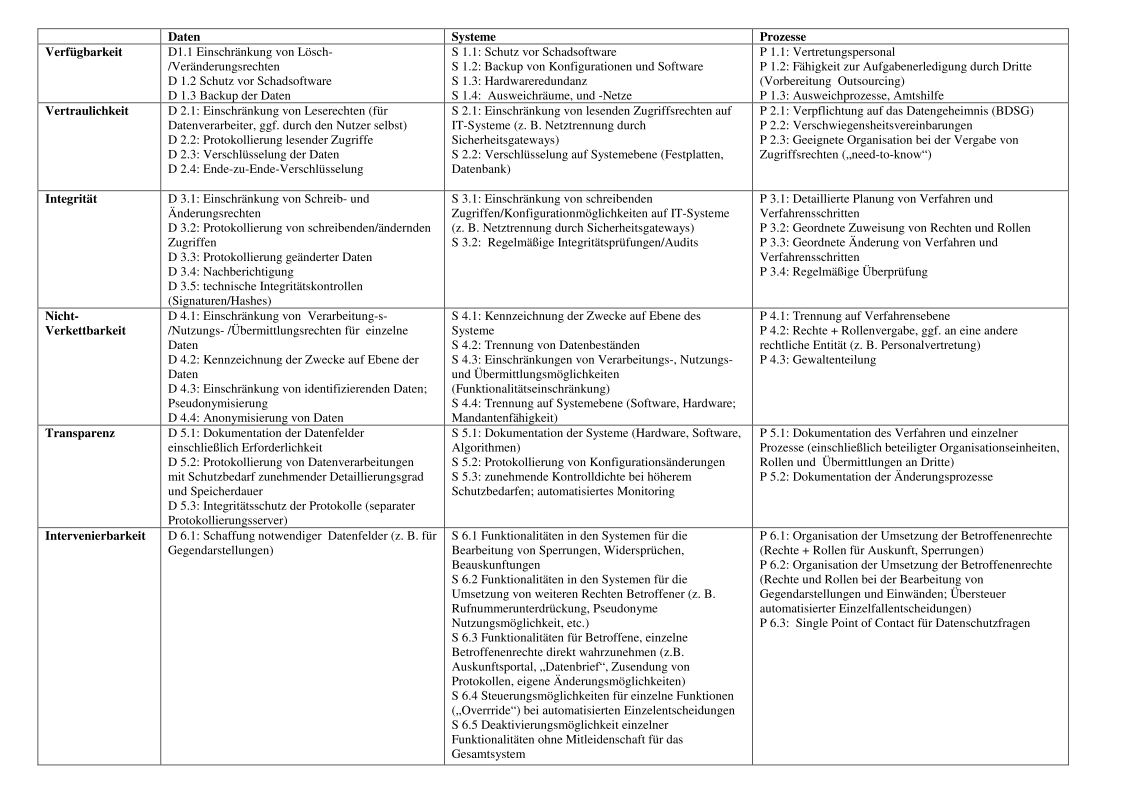

Datenschutzziele und Maßnahmen

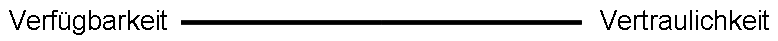

- Sicherstellung von Verfügbarkeit

Daten/Prozesse: Redundanz, Schutz, Reparaturstrategien - Sicherstellung von Integrität

Daten / Systeme: Hash-Wert-Vergleiche

Prozesse: Festlegen von Min./Max.-Referenzen, Steuerung der Regulation - Sicherstellung von Vertraulichkeit

Daten: Verschlüsselung

Prozesse: Rollentrennungen, Abschottung, Containern - Sicherstellen der Prüffähigkeit durch Transparenz

Daten / Systeme / Prozesse: Protokollierung, Dokumentation von Verfahren - Sicherstellen von Nichtverkettbarkeitdurch Zweckbindung und Erforderlichkeit

Daten: Löschen, Pseudonymität, Anonymität (anonyme Credential)

Prozesse: Identitymanagement, Anonymitätsinfrastruktur, Audit - Sicherstellen von Intervenierbarkeit durch Ankerpunkte für Veränderungen

Daten: Zugriff auf Betroffenen-Daten durch den Betroffene

Prozesse: SPOC für Änderungen, Korrekturen, Löschen, Aus-Schalter, stanardisiertes Changemanagement (etwa als ITIL-Prozess)

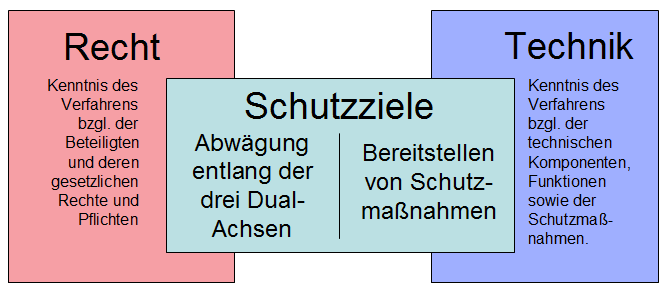

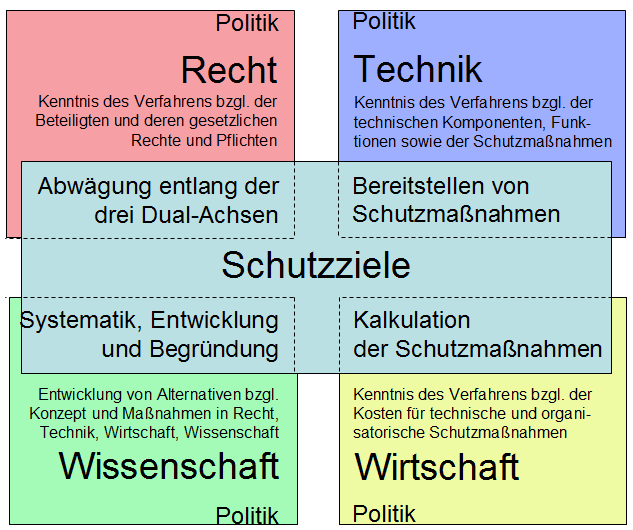

„Vermittlung“ von Technik und Recht

durch Schutzziele

„Vermittlung“ von Technik, Recht, Wirtschaft

und Wissenschaft durch Schutzziele

Datenschutz-Schutzziele

und bestehende Gesetze*

Schutzziele sind vereinbar mit den Anforderungen gemäß...

- ... den technisch-organisatorischen Maßnahmen der LDSGe (teilweise bereits direkt entnehmbar);

- ... den technisch-organisatorischen Maßnahmen aus dem „Anhang zu §9 BDSG“;

- ... dem aktuellen Entwurf der EU-Verordnung.*

(* vgl. Bock, Meissner, 2012)

Thesen zur Funktion

der Datenschutz-Schutzziele

- Schutzziele vermitteln die Sphäre des Sollens mit der Sphäre des Seins,

- auf eine integre, transparente und zweckmäßige Weise,

- ohne dass eine Sphäre die andere Sphäre dominiert.

Teil 4

Schutzziele anwenden mit dem Standard-Datenschutzmodell (SDM)

Zum Verhältnis von Datenschutz und IT-Grundschutz

- Perspektive der Datensicherheit:

Die Person ist der Angreifer! - Perspektive des Datenschutzes:

Die Organisation ist der Angreifer!- Die Applikation ist der Angreifer!

- Der Applikationshersteller ist der Angreifer!

- Die 3. Party / Vertrauensstelle ist der Angreifer!

...

Die Folgen dieser Unterscheidung?

- Personen müssen sich gegenüber Organisationen als vertrauenswürdig ausweisen.

- Organisationen müssen sich gegenüber Personen als vertrauenswürdig ausweisen.

- IT-Sicherheitsmanagement (ISO 27001) ist kein Datenschutzmanagement.

- Datenschutz ist auf die Maßnahmen der Datensicherheit und des IT-Sicherheitsmanagements angewiesen, muss aber in der Lage sein, auch die IT-Sicherheit auf Grundrechts- konformität zu kontrollieren.

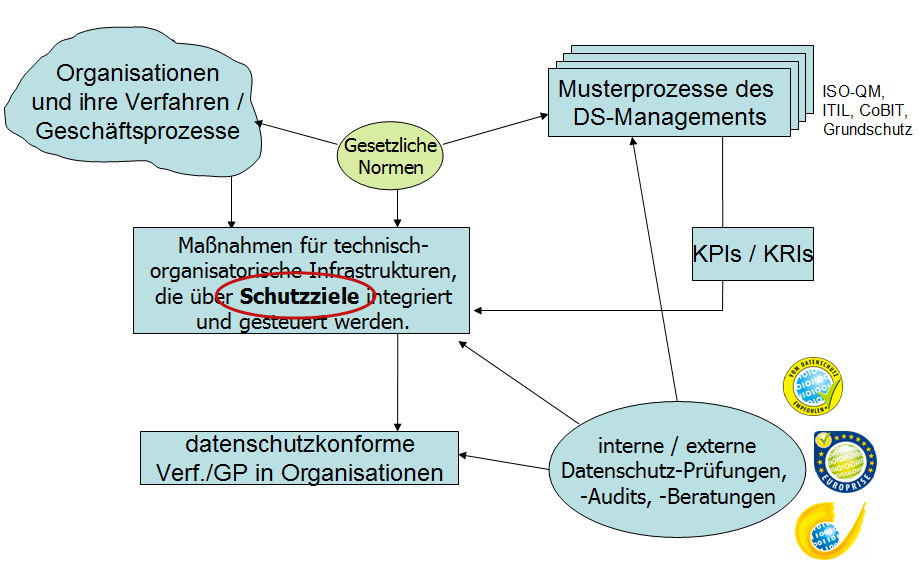

"Big Picture" Datenschutz

Zur Standardisierung technisch-organisatorischer Datenschutzmaßnahmen

-

Ziel: Die bewährte Methodik von IT-Grundschutz nutzen, ohne den Unterschied zwischen IT-Sicherheit und Datenschutz einzuebnen.

- Bearbeiten der Risikodimensionen durch datenschutzspezifische Schutzziele und Schutzmaßnahmen.

- Definition der Schutzbedarfe aus der Betroffenensicht (nicht: Primärsetzen der Risikoperspektive für Geschäftsprozesse).

- Betrachten des Personenbezugs von Verfahren (nicht eingeschränkt auf Daten).

Schutzbedarfe*

- normal: Schadensauswirkungen sind begrenzt und überschaubar und etwaig eingetretene Schäden für Betroffene relativ leicht durch eigene Aktivitäten zu heilen.

- hoch: die Schadensauswirkungen werden für Betroffene als beträchtlich eingeschätzt, z.B. weil der Wegfall einer von einer Organisation zugesagten Leistung die Gestaltung des Alltags nachhaltig veränderte und der Betroffene nicht aus eigener Kraft handeln kann sondern auf Hilfe angewiesen wäre.

- sehr hoch: Die Schadensauswirkungen nehmen ein unmittelbar existentiell bedrohliches, katastrophales Ausmaß für Betroffene an.

https://www.bsi.bund.de/cae/servlet/contentblob/471452/publicationFile/30748/standard_1002_pdf.pdf, S. 49.)

Verfahrenskomponenten

- Daten (und Datenformate)

- IT-Systeme (und Schnittstellen)

- Prozesse (und adressierbaren Funktionen und Rollen)

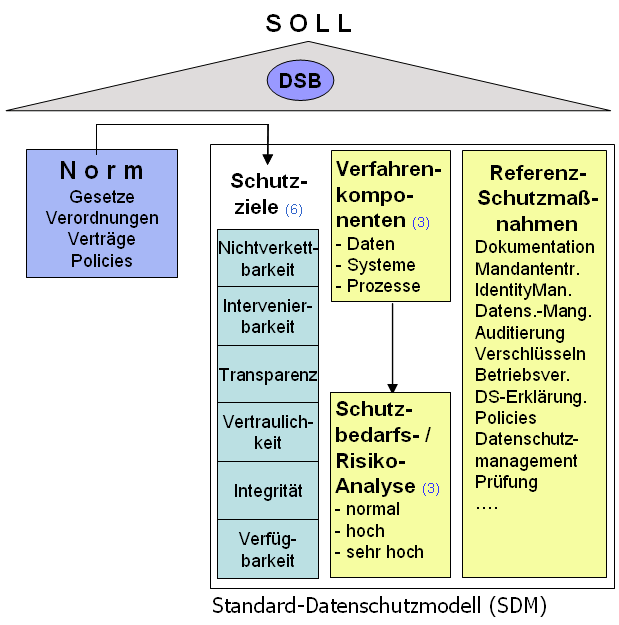

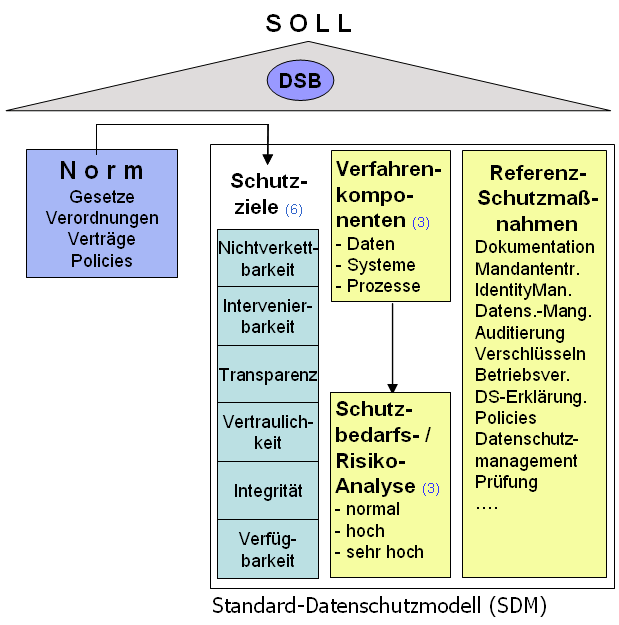

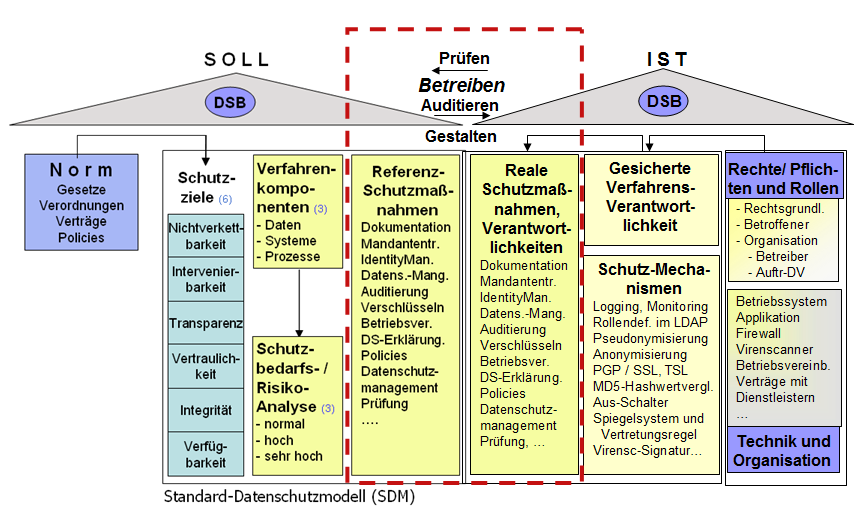

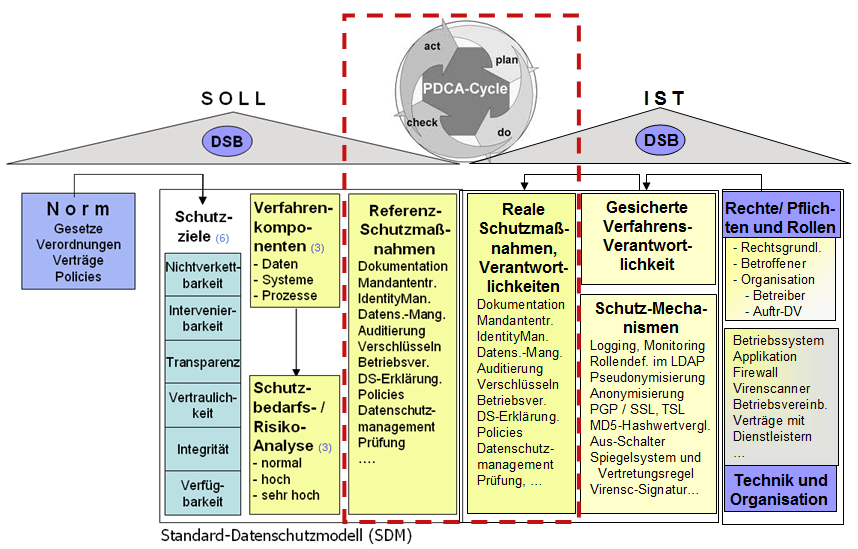

Das Standard-Datenschutzmodell (SDM)

- 6 Schutzziele, hinterlegt mit einem Maßnahmen-Katalog!

- 3 Schutzbedarfsabstufungen, aus der Personenperspektive!

- 3 Verfahrenskomponenten!

Daraus lässt sich ein Referenzmodell für 6x3x3 = 54 spezifische Datenschutzmaßnahmen entwickeln, gegen das jedes personenbezogene Verfahren standardisiert prüfbar wird!

SDM

Soll-Definition

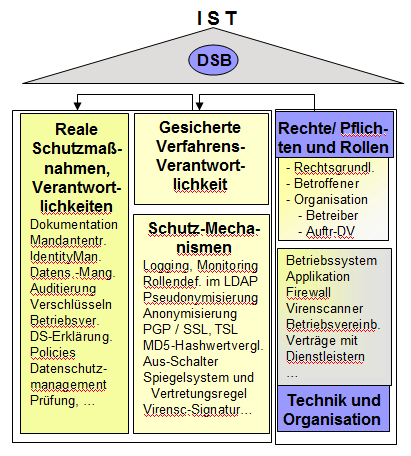

SDM

Ist-Feststellung

SDM

Standardisierter Prüfprozess

SDM

Standardisiertes Datenschutzmanagement

SDM

Standardisierte Schutzmaßnahmen

SDM

Status*

- „Der Arbeitskreis Technik empfiehlt die Nutzung des Standard-Datenschutzmodells (SDM).

- Der Arbeitskreis Technik empfiehlt die Entwicklung eines Katalogs mit Referenzmaßnahmen des technisch-organisatorischen Datenschutzes für das SDM.

- Die Weiterentwicklung des SDM und des Maßnahmenkatalogs soll in einer Arbeitsgruppe des Arbeitskreis Technik und in Abstimmung mit der Datenschutzkonferenz erfolgen.“

(*) DSB-Konferenz der Länder und des Bundes am 13.3.2013 in Bremerhaven

Teil 5

Soziologische Thesen zum Datenschutz und zur philosophisches Vernünftigkeit der Schutzziele

Gesellschaft, Organisationen und Personen (1/3)

- Die generische Rolle des Bürgers, des Kundens usw. wird jeder Person gesellschaftlich aufgenötigt und zugemutet und durch Organisationen (primär Verwaltungen, Unternehmen) aktualisiert und konkret ausgeformt.

- Die individuelle, informationelle Selbstbestimmung einer Person, mit dem Bedarf nach „Privatheit", entsteht aus der Gemengelage von Organisationen-Personen-Verhältnissen, die in einer modernen Gesellschaft - mit Märkten, Gewaltenteilung, Demokratie und freien wissenschaftlichen, ästhetischen und metaphysischen Diskursen - bestehen.

Gesellschaft, Organisationen und Personen (2/3)

- Organisationen untergraben notorisch die Funktionsbedingungen der modernen „funktional-differenzierten Gesellschaft“ (Luhmann). Organisationen unterlaufen dadurch notorisch die (gesellschaftlich aufgenötigte) Selbstbestimmung von Personen.

- Etablierte Unternehmen haben kein Interesse am Markt (Monopolisierung; aus Kunde wird „Quasi-Mitglied“), Sicherheitsbehörden haben kein Interesse an Gewaltenteilung (Dominanz der Exekutive; aus dem Bürger wird wieder Untertan), Forschungsinstitute haben kein Interesse an freien Diskursen (Zitationskartelle, Dogmatik verödet Diskurse).

Gesellschaft, Organisationen und Personen (3/3)

- Organisationen nutzen die IT, um in den Kommunikationen mit Personen die Risiken des Marktes (Kunden), der öffentlichen Ordnung (Bürger), der freien Diskurse (Subjekte) einseitig zu ihren Gunsten zu verringern.

- Datenschutz thematisiert an den Deformationen der `informationellen Selbstbestimmung´ von Personen die diesen Deformationen vorausgehenden gesellschaftlichen Deformationen durch Organisation.

Datenschutz,

soziologisch-systemtheoretisch formuliert

Datenschutz ist die Beobachtung der Differenz von Stratifikation und funktionaler Differenzierung in der Form `Person´.

Geltungsansprüche an vernünftige Kommunikation (1/2)

Mit der Durchführung von Sprechakten werden „Geltungsansprüche“ verbunden. Ihre Erfüllung muss im kommunikativen Handeln von den Sprechern unterstellt werden. Solange die Verständigung gelingt, bleiben die wechselseitigen Ansprüche unthematisiert. Scheitert Verständigung, müssen die Unterstellungen daraufhin überprüft werden, welche von ihnen unerfüllt blieb. Je nach Geltungsanspruch existieren dann unterschiedliche Reparaturstrategien.

Geltungsansprüche an vernünftige Kommunikation (2/2)*

Habermas unterscheidet vier Arten von Geltungsansprüchen sinnhafter Rede, die nicht aufeinander zurückgeführt werden können:

(*) Habermas 1980, Wikipedia/Geltungsanspruch#Universalpragmatik

Datenschutzschutzziele

und Gesellschaftsstruktur

- Die Schutzziele des Datenschutzes stellen auf ein vernünftiges Funktionieren technisch-organisatorischer Systeme ab.

- Vernünftiges Funktionieren technisch-organisatorischer Systeme ist eine Voraussetzung dafür, dass auf der Sinnebene die Geltungsanforderungen an vernünftige Kommunikation eingelöst werden können.

- Kommuniktions- und Informationstechnik-Infrastrukturen müssen deshalb in Bezug auf die beteiligten Instanzen neutral funktionieren bzw. dürfen keine Instanz bevorteilen.

Kommunikationstechnik und Menschenwürde

Wenn die Definition von Menschenwürde nicht mehr christlich (wie noch im maßgeblichen GG-Kommentar Dürig/Maunz bis 2003), sondern als „kommunikativ eingebettet“ begriffen wird (GG-Kommentar Dürig/Maunz ab 2003), dann folgt daraus, dass eine unfair ausgelegte und technisch unbeherrscht und unsicher betriebene I&K-Technik strukturelle Risiken für die Würde des Menschen erzeugt.

Verwendete Literatur

- Bock, Kirsten; Meissner, Sebastian: Datenschutz-Schutzziele im Recht; in: DuD 2012/06: 425-431.

- Habermas, Jürgen, 1981: Theorie des kommunikativen Handelns, Bd. 1 und 2, Frankfurt am Main, Suhrkamp.

- Luhmann, 1985: Soziale Systeme, Frankfurt am Main, Suhrkamp.

- Probst, Thomas, 2012: Generische Schutzmaßnahmen für Datenschutz-Schutzziele; in: DuD 2012/06: 439-444.

- Rost, Martin, 2008: Gegen grosse Feuer helfen große Gegenfeuer, Datenschutz als Wächter funktionaler Differenzierung; in: Vorgänge, Heft 4/2008, Nr. 184: 15-25.

- Rost, Martin / Pfitzmann, Andreas, 2009: Datenschutzziele - revisited; in: DuD 2009/06: 353-358

- Rost, Martin, 2012a: Faire, beherrschbare und sichere Verfahren, in: Kersten, Heinrich / Peters, Falk / Wolfenstetter, Klaus-Dieter (Hrsg.), 2012: Innovativer Datenschutz, Berlin, Duncker & Humblot.

- Rost, Martin, 2012b: Standardisierte Datenschutzmodellierung; in: DuD 2012/06: 433-438.

- Rost, Martin, 2013a: Zur Soziologie des Datenschutzes; in: DuD 2013/02: 85-91.

- Rost, Martin, 2013b: Datenschutzmanagement; in: DuD 2013/05: 295-300.

- Rost, Martin; Storf, Katalin, 2013: Zur Konditionierung von Recht und Technik mittels Schutzzielen; in: Horbach, Matthias (Hrsg.) 2013: Informatik 2013, GI-Lectures: 2149-2166

Danke

Martin Rost

Unabhängiges Landeszentrum für

Datenschutz Schleswig-Holstein

http://www.datenschutzzentrum.de

http://www.maroki.de